Vuls祭#04 2018/08/27 19:00 – 22:00 大崎フューチャー株式会社

さて、待ちにまったVuls祭#04 Reportをさせていただきます。18:45分に現地に到着し、受付を済ませて最前列に陣取って記事を書く準備を行う。間もなく開場である。今回私はブログ枠での参加の為、Report記事を記載しています。スライドはアップされ次第、追記させて頂きます。

19:00- 会場諸注意 (5分)

会場及び飲食等の諸注意等を行います。

開場は、フリーwifiを用意いただいているようです。 私は、LTE回線がタブレットについているので、VPN経由でブログに直接記事を書く方式でどんどん記事を書いていこうと思います。 開場の設備説明をいただき、いよいよvuls祭開始の時がきました。

19:05- 「VulsとNIRVANAの連携」(30分)

国立研究開発法人 情報通信研究機構(NICT) 井上 様

InteropTokyo2018で話題となった「Vulsと連動するNIRVANA」について、お話頂く予定です。 NICTプレスリリース

NIRVANAとは、今年の6月に発表したNIRVANAとVulsと連携のスライドを発表頂きました。 国立研究開発法人 情報通信研究機構(NICT)はどのような会社なのか? 原子時計・ファイバーの開発・衛星のフライトモデルを作っていたり、ナノマシン・BMIで脳波を取り出してコントロールしたり、 多言語翻訳するモジュールを開発したりする会社。殻機動隊 STAND ALONE COMPLEXを作っている会社である。 グローバルIPアドレス、無差別攻撃対策 local監視を行うソリューションがある。 たちこまくん、WarpDriveを入れると、危ないサイトのブロックしたりする機能を有する。

今日は、Passive local側の話

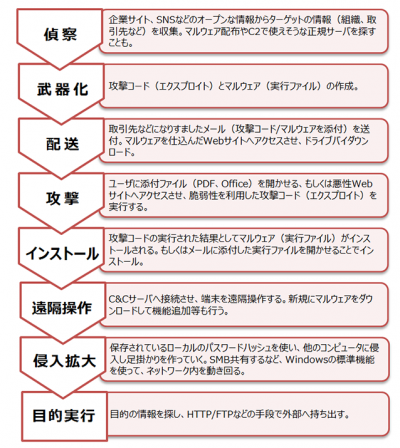

標的型攻撃かなり行われている。→ Cyber Kill Chain

セキュリティあるある

がんばればがんばるほど、大量のalertに終われる地獄の日々そういう時こそ、NIRVANAを使って欲しい

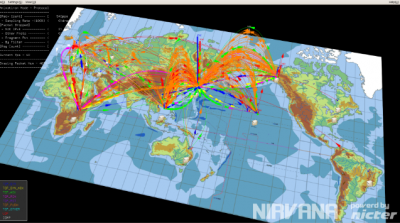

ネットワークにセキュリティを可視化する事が可能

NIRVANAとは?

Interrop Tokyoで出典

- alert連携

- アプライアンス

- ソフトウェア

かなり、ヴィジュアル的にネットワークトラフィックやセキュリティ等を可視化できるツール

NIRVANA改弐(Vulsとの連携)を現在開発中

NIRVANA+Vulsの連携がNIRVANA改弐で現在プロトタイプを作成中

脆弱性対応にもNIRVANAが必要である

インシデントハンドリングと脆弱性ハンドリングが不可欠

さらに、ンゴ感

NIRVANA改弐デモンストレーション

321 vulsのかけ声で、全サーバ緊急フルスキャンデモンストレーションを実際にデモで実施

確かに、ンゴ感は、感じる事が出来ました。

NIRVANA弐改は、まだプロトタイプであって、売ってない状況である。

コンタクトは、フェイスブックなどでコンタクト可能

本当にあったIT怖い話

意外にツボる内容が多い。インフラ側が評価されない実態をつぶやくつぶやきがなんともシュールで心に響く模様。

https://togetter.com/li/1259977

Interner Week2018イベントの告知

Interner Week2018 9月半ばにプログラムが完成するので、お金もかかりますが、是非経費精算出来るなら会社のお金で来て欲しい。

雑談

ンゴ感を出す為に、3日エンジニアが徹夜した裏話がこっそり話されてました。

19:35- 「Vuls v0.5.0の新機能」(20分)

フューチャー株式会社 Vuls作者 kotakanbe

Vuls祭り#4当日リリース予定のVuls v0.5.0では、100コミット以上、1万行以上が追加されました。 スキャン精度が大幅に向上し、便利な新機能が盛りだくさん。 本基調講演では、v0.5.0の新機能、バージョンアップの注意点などを紹介します。

- NVD JSONをサポートによりCPE指定の検知精度大幅向上、CVSS v3情報が出るように

- RedHatのAPI情報のサポートにより、RHEL, CentOSにてパッチ未提供な脆弱性を検知可能に。さらにアップデート以外の手段での緩和策が表示可能に。

- Debian Security Trackerのサポートによりパッチ未提供な脆弱性を検知可能に。

- サーバモード追加によりワンライナーでスキャン可能に(詳細はknqyf263氏のセッションにて)

- オフラインスキャンモード追加

- スキャンモードをconfig.tomlで定義可能に

- OWASP Top10に該当する注意すべき脆弱性かどうかを表示可能に

- CWEの英語、日本語タイトルを表示可能に

- Stride通知

- ChatWork通知

- TUI, Slack, Emailレポートの変更

- 脆弱性ごとにパッチ提供、未提供かを表示可能に

- go-cve-dictionaryのlistコマンド

- 無視したいpackageを正規表現で定義可能に

などなど。

Vuls Git Hub STARについて

VulsのGitHub STARの数が5000台にのった、他の有名オープンソースの中でも、ひときわ高い伸び率を有している。

Vuls Twitterについて

ツイっターのアカウントもあるので、フォローしてもらえれば、リリース情報が掲載される

下記フォローをお願いしたいそうでした。

今回のアップデートの抜粋

- 今回のアップデートは、本当にやばい。1万3000行以上作り込まれた内容

- 後方互換性はない、新規インストールしか駄目らしい

- スキャン精度が飛躍的に向上している。

XMLではマッチングしたかった件も、JSONに対応したことでCPEで書いた奴が適切に検知できるようになった。

Gostというツールを作った、Debianのセキュリティトラッカーなどを取り込めるようになった

パッチが出てない脆弱性もヒットする事ができる用になった。

知った所で、どうするか?が運用者の腕の見せ所ですね。

Vuls Serverも今回同梱されている。

スキャンモード

スキャンモードが4種類に増えた。

- ファーストモード

- ファーストルートモード

- ディープスキャンモード

- オフラインスキャンモード

大きな目玉としては、オフラインスキャンモード インターネットにアクセスしなくてもスキャン出来る様になった。

この脆弱性に対応したプロセスも出るようになった。アップデートする場合、注意する必要があるプロセスも分かる。

configの中でReport不要パッケージの正規表現をかけるようになった。例えば、Linuxの中にインストールされているFirefoxなど不要ならReportをスキャン対象外に出来る機能を搭載した。

19:55- Vulsクラウドサービス「Future Vuls」をイチから書き直した話(10分)

フューチャー株式会社 Future Vulsプロダクトオーナ kotakanbe

サービスイン半年にして、なんと、、、Webフロントエンドをイチから書き換えました。早ッ!! 検知後の脆弱性のトリアージを漏れなく、楽に。生まれ変わったFuture Vulsお披露目します。

画面は無料で見れる様になった。

https://vuls.biz

対応するかしないかを、サポートしてくれるサービス

オープンソースは、Linuxだけ、有償版はwindowsにも対応している。

今回、大規模に画面の作りなおしたそうです。オープンソース版は無料で使えるとの事なので一回使って見たいと思います。

20:05- 乾杯(10分)

ソフトドリンクやビールで乾杯!

内、20:05-20:10頃で、ビアスポンサーLT

sansan Eight データ分析とか 脆弱性検知・管理・運用を楽にしたい OSの種類も多い Amazon Linux CentOS7とか Windows等があり運用管理が大変という事でVulsを導入した。

20:15- 「3分間でvuls scanとreportできるのかチャレンジ!」(200秒チャレンジ)

Vulsを分かりやすく説明する伝道者として、自称エバンジェリスト/広報/コントリビューターによる、Vulsを導入及び運用している経験を元にした、初心者向けハンズオンを行います。*3分* で、Vulsの独自開発環境であるDockerを起動し、ローカルホストをスキャン、Slack/ChatWorkにレポートを実演します。

実際に200秒でチャンレジを実施 SREをやっているあだちんさん 29才 普段は、ディグダグ・fluentdなどをやっている。 初心者向けのデモンストレーション開発環境は、Dockerを使って構築する・・・。 多分、自分的にも、Dockerを使うんだろうな、Docekrをpullして設定してスキャンしてギリギリ200秒おさまるか?って話かと思ったら、 むむむ!54秒で構築? いやいや、configが書かれててDocker runしてスキャンして、結果をslackとチャットワークに飛ばすだけ。

20:20- 「開発環境提供スポンサーセッション: 『ホスティング・クラウド事業者が観るインシデント発生傾向・原因・対策(ショートバージョン)』」(5分)

さくらインターネット株式会社 エバンジェリスト/仮想化基盤チーム 横田真俊 様

ホスティング・クラウド事業者で近年に起きたセキュリティインシデントの傾向についてご紹介いたします。

レンタルサーバ・Cloud・割り引きクーポンも提供いただけるそうです。帰りにもらって帰ろうかと思います。 クーポンもらってきました。結構イニシャル安く使えそうな気がしました。数枚もらってきちゃいました。 メールで注意喚起すると何故か余計ふえてしまう。パスワードは確実に設定してください。 Wordpressは、自動アップデートの設定は確実にしてください。 Wordpressの脆弱性対応について、どんどん減ってきているが、 見えない所でクラックさせて、マイニングを埋め込まれているパターンに移行しているんじゃないか?と推測している ただし、サクラのWordpressがのっているサーバは、BSD系なので、そもそもマイニングツールが動作しないという・・・。

20:25- 「新機能 “Vuls Server” 〜ワンライナーで始めるパッチマネジメント〜」(15分)

ゴールドジムプロテイン愛好会 knqyf263 様

従来のVulsのローカルスキャンは非常駐型のエージェントとして動作していましたが、サーバモードが新機能として追加されました。 Vuls Serverを一つのサーバで起動すれば、各サーバからはrpm/dpkgの結果をcurl等のワンライナーでVuls Serverに送るだけで脆弱性を検出してくれるようになります。 その結果、SSHログインを許可したくない人やスキャナーを各サーバにインストールしたくない人でもVulsを利用可能になります。

本発表では既存の構成管理ツールとの連携など、利用例をいくつか紹介させていただきます。

サーバの構成情報をvuls Serverをたてて、CurlなどでPostすると、そこで脆弱性診断が可能である。

ansibleなどでも送る事も可能。

既存の構成管理ツールと統合する事が出来る

chefとかansibleなどと統合

AWS Systems Manager 連携

適当なスクリプトでvulsサーバに投げ込む事で結果が得られる

vuls Serverだと、若干の制約がありエージェントより検知性能が劣る

ただし、SSHが駄目とか、バイナリのインストールが出来ない環境でも、構成管理ツールがあれば連携する事が可能が強みである。

VulsのVer0.5.0にはVulsServerが同梱されている。別途インストールしなくても使用する事が出来る。

下記資料が公開されたしたので、貼っておきますが、もしかしたらログインしないと見れないかも知れません。

20:40- 「開発環境提供スポンサーセッション: IDCFクラウドのセキュリティ事情(仮)」(5分)

IDCフロンティア 藤城 様

IDCFクラウドやその裏側の環境での、セキュリティ関連の情報等のお話です。

vulsのtemplateがCloud上につくって置いているので、使いたい方は使っていただきたいと思います。ただし、Ver0.5.0ではない。Ver0.4.2系のみ。今後Ver0.5.系も作らないとねと言ってました。

ここからは、DCすなわちデータセンターのセキュリティの話

DCを隠さず公表している意味?

- DCの所在値・電力会社など明かしている理由は、公開しても生体認証などがあり、行ってすぐ入れる様なものではない。

- 隠して欲しいというお客様より、公開して欲しいお客様の方が多い

- 隠してもばれる ->サーバ納品するにも、住所必要ですよね?隠すはセキュアにならない。

20:45- 「VulsRepoの更新について」(5分)

usiusi360様

VulsRepoの Vuls v0.5.0 対応についての話です。

急遽、登壇する事になった為、VulsRepoの Vuls v0.5.0 対応についての話では無いっぽい。

->vulsとOpenVASの比較

IoTSecJP 車のハッキング・ドローンのハッキングなどを研究している。 OpenVASは、それぞれの個別のパッケージは見ていない。 ただ、それ以外の手法で保管している。 OpenVASについては、その他の手法も使ってやっているが、ペネトレーションテストほどではない。 vulsのほうが残存している脆弱性を検知している。 思想の違いである。

20:50- 「会場提供スポンサーセッション」(5分)

フューチャー株式会社

会場提供頂いた フューチャー株式会社様の、スポンサーセッションです。

フューチャー株式会社にはキャリアパスがある。 評価精度がある。プレゼンして優勝すると、ボーナスをもらえる。 社内イベント・ハワイに行ったり、色々とイベントがある。 やることをやっていれば、自由である。 テレワークなども可能の会社

20:55- 「LT time #1: Soracom x Vuls」(5分)

株式会社ソラコム 須田様

VulsとSoracomの連携についてのセッションです。

IoTな環境でもVulsやってみた。

SORACOM

株式会社ソラコムってどんな会社?

simの会社

IoTで脆弱性の管理?

汎用Linuxを積んだ機器を活用され始めている(ゲートウェイ機器)

ユーザ側でプロアクティブにチェックできないか?

Raspbian OSを使っている機器が多いResin.ioのDockerベースと相性がいい

LB越しにVuls Serverも使える/healthcheckを使えば動かせる。

会社的に最近採用を始めている。下記URLにて詳細を確認されたし!

21:00- 「LT: (仮)Vuls x CircleCIで実現する継続的Vulnerability Management」(5分)

国島様

CircleCI上で、Vulsを動かしてみた話をしたい。

CircleCI Ver2.0になって、好きなDockerを動かせるようになった。

必要なDockerイメージは更新で手に入る物

Jobの流れ

成果物をworkspaceを使って共有して各プロダクトで使い回す

workflowsを使って順番を定義して、辞書更新後スキャンを実行する方法としている。

感想

個人用途としては、これで十分だと思われる。

無料で使える点が大きい

サーバが複数あると、ちょっと辛いかも

21:05- 「LT time #3 オープンソースの持続可能性について」(5分)

BoostIO株式会社 横溝一将様

IssueHuntを活用した、オープンソースの持続可能性についての話です。

Boostnote というオープンソースを開発している 開発者が抱えている悩み 日中現場で仕事して、夜帰宅してオープンソースの開発をする。そんな日々を過ごしているなか 全然収益と結びつかない現実がある。そこでIssueをお金に換えるソリューションを立ち上げた。 絶望の淵にいた僕を救ってくれたオープンソース開発者をヒーローにしたい 日本をオープンソースでぶち上げる

21:10- 「LT time #4」(5分)

Interner Week2018の告知再び

11/28 - 30で開催予定 1日券がうん万円するイベントらしいので、9月下旬プログラム公開・事前登録開始

21:15- クロージング(5分)

今回の纏めと、記念撮影をして終了です。

かんべさん より締めの言葉を頂き記念撮影して終了となりました。私も帰り支度をして会場を後にしました。

22:00- 完全撤収

終了は、21時40分頃だった気がします。

今回の所感

雷と豪雨が降る中のイベントでしたが、今回も楽しく為になるVuls祭を堪能できたと思います。

次もタイミングが合えば参加させて頂きます。また、この後、個人的にVer0.5.0を試しにインストールさせて動作の確認をする予定です。