久しぶりにウイルスメールがきたので!早速晒してみようと思います。

今回は、英語で書かれたメールです。

メール送信元ホスト

broadband.iol.cz

国 チェコ からはるばると!大変ですなぁ。

下記がそれを持っている会社になります。

inetnum: 160.218.0.0 – 160.218.255.255

netname: EUROTEL

descr: Address block of Eurotel Praha

country: CZ

admin-c: ETHM1-RIPE

tech-c: ETHM1-RIPE

status: LEGACY

remarks: For information on “status:” attribute read https://www.ripe.net/data-tools/db/faq/faq-status-values-legacy-resources

mnt-by: CZ-EUROTEL-MNT

created: 1970-01-01T00:00:00Z

last-modified: 2015-05-05T01:40:57Z

source: RIPE

role: Eurotel Praha Hostmasters

address: Eurotel Praha, spol. s r.o.

address: Vyskocilova 1442/1b, P.O.Box 70

address: 140 21 Prague 4

address: Czech Republic

abuse-mailbox: abuse@o2.cz

admin-c: PS88-RIPE

tech-c: PS88-RIPE

nic-hdl: ETHM1-RIPE

mnt-by: CZ-EUROTEL-MNT

created: 2004-10-25T14:28:13Z

last-modified: 2016-02-22T07:43:22Z

source: RIPE # Filtered

% Information related to ‘160.218.0.0/16AS5610’

route: 160.218.0.0/16

descr: Route object of Eurotel Praha

origin: AS5610

mnt-by: CZ-EUROTEL-MNT

mnt-by: AS5610-MTN

created: 2015-05-21T11:19:42Z

last-modified: 2015-05-25T12:12:53Z

source: RIPE # Filtered

% This query was served by the RIPE Database Query Service version 1.85.1 (DB-1)

チェコからウイルスメールを送るやからって・・・。

そして、多分このアドレスがどこからか流れて流出していると思われる。

そろそろアドレス複雑化して削除しようとかな。

さて、本文をみてみよう。

☆subject

FW: Invoice 2016-M#51136598

なんだって?請求書だよ!2016年のと書いている

ただし、チェコで契約しているサービスなんておもいつかねーし。

そもそも、FWって転送してきてるの意味じゃね?

請求書を転送で送ってきてるのね!wwww

転送で!!!もーえーわ

ヘッダーは、特に偽装なく直で来ているかと思われる。

流石にリターンパスは違うと思うけど。

ただ、このチェコのMXサーバがオープンリレーなのかもしれない。

☆ヘッダー

Return-Path: <VasquezMildred80@broadband.iol.cz>

X-Spam-Checker-Version: SpamAssassin 13.13.11 (2016-03-16) on mx.hogehoge.com

X-Spam-Level:

X-Spam-Status: No, score=0.7 required=13.0 tests=BAYES_50,CONTENT_TYPE_PRESENT, NO_RECEIVED,NO_RELAYS autolearn=ham version=3.3.1

X-Original-To: rurineko@hogehoge.com

Delivered-To: rurineko@hogehoge.com

X-Virus-Scanned: amavisd-new at hogehoge.com

X-DomainKeys: Sendmail DomainKeys Filter v9.10.11 mx.hogehoge.com 70A62C61A3E0

From: Mildred Vasquez <VasquezMildred80@broadband.iol.cz>

X-DomainKeys: Sendmail DomainKeys Filter v9.10.11 mx.hogehoge.com 93044612A3DF

To: rurineko <rurineko@hogehoge.com>

Subject: FW: Invoice 2016-M#536598

MIME-Version: 1.0

Message-Id: <2147945s18072491.88aF122EB08@hogehoge.com>

Date: Wed, 09 Mar 2016 18:18:27 +0200

Content-Type: multipart/mixed; boundary=”—-==–bound.69007.360b28dc.hogehoge.com”

本文ですよ!本文

☆本文

Dear rurineko,

親愛なるるりねこ

Please find attached 2 invoices for processing.

2つの請求書があるから、みつけて処理してください。

Yours sincerely,

敬具

Mildred Vasquez

Financial CEO

金融最高経営責任者

たしかに、添付ファイルには2つのトロイの木馬がついておった!!!

2つの請求書ね

Payment_2016_March_536598.zip > ZIP > watch.741428276.js – JS/TrojanDownloader.Nemucod.IM トロイの木馬

まぁ、あらがち間違いじゃいない

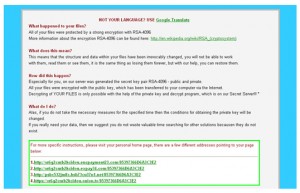

ランサムウェアだわぁ

これを実行されると、暗号可されてお金を払ったらファイルを復元してあげるよ

どうする?となるわけだ!!

↓にくいねー!!

この添付ファイルは、シマンテック Eメールセキュリティによって検査しているから

安心だから開いてねって事が書いてある!

______________________________________________________________________

This email has been scanned by the Symantec Email Security.cloud service.

まぁ、そんな感じでありますので

気軽に開かずに捨てて締まってくださいね。